脚本攻防

-

手工注射ASP脚本学习

ACCESS 查询数据库类型 http://www.zengke.com/product.asp?sort_id=24 and exists (select * from sysobjects) 查询表admin页面返回正常显示为有,错误为无。 http://www.zengke.com//product.asp?sort_id=24 and exists (select * from admin)...

-

名为Typosquatting的古老攻击手法 [误植]到底多可怕

你有没有在输入域名时把字母输错但是出现了你想要看到的网页?像appple.com、taobaoo.com这样的网页如果模仿了原网页,可以成为钓鱼网站。那么如果把脚本代码包起了一样差不多的名字感染进开发者的电脑里呢?想想就不寒而栗...

-

别轻易用现成的[U盘启动制作工具] 盗版风险大害你没商量

如今的互联网环境之下,用户电脑在无孔不入的病毒面前很容易失守,再加之国内的大型互联网公司本身对流量有着长期、迫切的需求,使得病毒和流氓软件的制造者疯狂的在攻击手段和套路上无所不用其极...

-

黑客1小时内破解16位密码,散列口令安全研究

散列法会让黑客很难从散表中回到口令上,同时也会让网站保存一系列的散列,而不是将它们储存为安全性低的文本口令。这就意味着,即使散列的口令被偷窃,真正的纯文本口令也仍然会安全的保存...

-

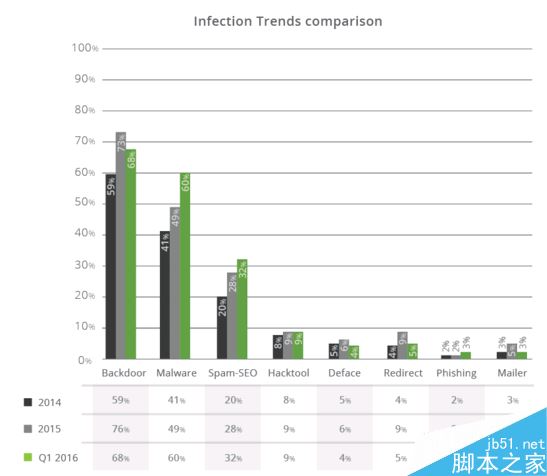

你的网站为什么被黑?原因大部分是后门backdoor脚本

你的网站为什么被黑了?经过网络安全公司Sucuri的安全专家的调查,有大约68%的被黑网站存在着隐藏的后门backdoor脚本。这些后门脚本就是为入侵者提供的秘密通道,即使管理员改变安全口令或更新了安全补丁,只要没有发现这个隐藏的后门,隐患依旧存在...

-

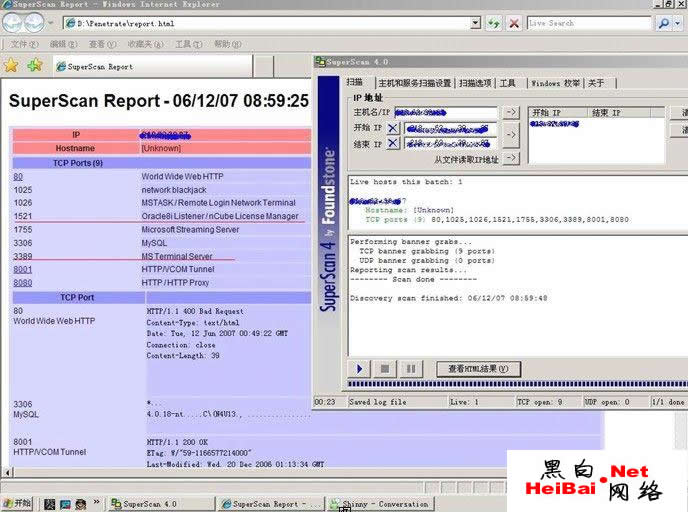

入侵过程中的简单任务

很久没有入侵了,手有点痒,随便逛了几个TW的网站想找一个有点的价值的网站玩玩,于是找到了这个网站。 习惯性的,在“报名账号”处填入了一个单引号,返回了如下信息: SQL Server 的 Microsoft OLE DB 提供者 (0x80040E14) 遗漏字符字符串 &apos...

-

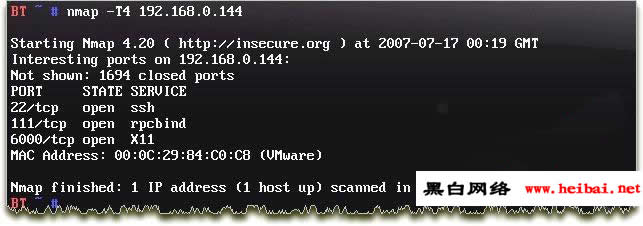

一次尝试IRIX的过程(nobody shell)

1、http://www.targe.co.jp/cgi-bin/infosrch.cgi?cmd=getdoc&db=man&fname=|ls -la 这就是它的利用方法了。其中ls -la是我们要运行的命令,我不太习惯在web shell里面干活,还 是要弄出一个shell有个$来得方便些,于是就用ftp。 2、http://www.targe....

-

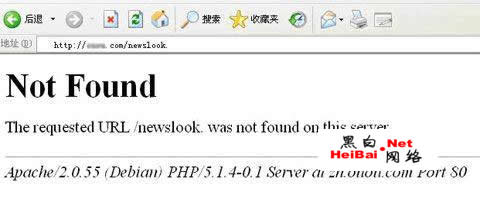

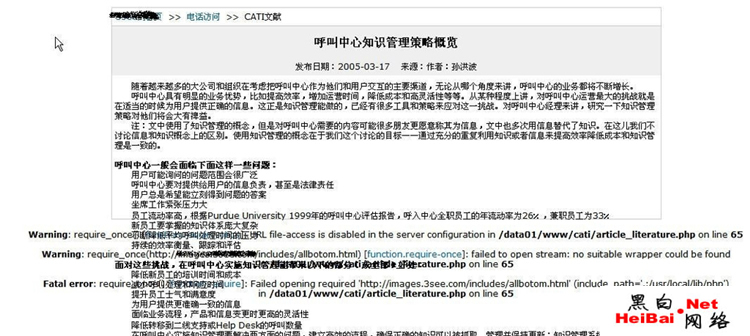

详述php渗透全过程(组图)

最近一直比较关注PHP注射的东西.学习好几天了.也应该实战一下了.目标http://app.xwww.iwyv.com .一个市场调查的门户.找注射点嘛,还是要用我们可爱的搜索引擎.为什么可爱呢?一会就知道了.Go Go Go !!!!!在google中搜索php?id= site:www.iwyv.com.意思就是说搜索XXX网站中以php?...

![名为Typosquatting的古老攻击手法 [误植]到底多可怕”](https://img.jbzj.com/file_images/article/201606/2016062115463513.jpg)

![别轻易用现成的[U盘启动制作工具] 盗版风险大害你没商量”](https://img.jbzj.com/file_images/article/201606/201606021650332.png)