HSRP的工作原理在这就不介绍了,相信大家都知道。

这是只讲一下HSRP 的特点:

下面通过抓包验证上面的正确性:

一 MAC 我设置的是10

二 明文密钥的验证:

三 TTL验证

通过上面的我们可以看出其实攻击一个HSRP很容易,我们用笔记本安装一个假路由器 ,先用抓包软件分析一下是不是用了HSRP,然后将假路由器 www.jb51.net priority为255,然后丢弃收到的所有数据包就能实现一个DOS攻击。

当然HSRP 也是一个网关,用中间人攻击也可用轻松实现攻击。

防范:

1采用强认证

key chain hsrp

key 1

key-string root

standby 10 authentication md5 key-chain hsrp

验证:

存在的问题:

这种方法对重放攻击是没有办法的 我们可以采取VLAN MAP和IOS ACL

限制只允许合法的HSRP协议,和端口安全等。

说明 由于我抓包软件的原因HSRP 的版本显示错误的 。本人由于水平有限难免出现错误希望朋友能指出错误

配置如下:https://www.jb51.net/hack/ftp://down1_user:jb51@files.jb51.net:81/201205/yuanma/HSRP0514_jb51.rar

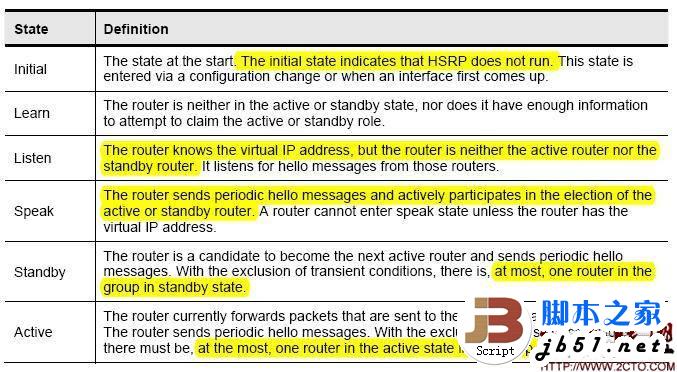

这是只讲一下HSRP 的特点:

- 1 HSRP 虚拟出一个全新的IP 和MAC地址。

- 2 HSRP的主播地址版本1是224.0.0.2(所有局域网的路由器),版本2的主播地址是 224.0.0.102(所有HSRP路由器)。

- HSRP的TTL为1,所以不可能实现跨网攻击。

- 默认的验证密码是明文"cisco"

- IPV4使用UDP的1985端口,IPV6使用的是UDP的2029端口。

下面通过抓包验证上面的正确性:

一 MAC 我设置的是10

二 明文密钥的验证:

三 TTL验证

通过上面的我们可以看出其实攻击一个HSRP很容易,我们用笔记本安装一个假路由器 ,先用抓包软件分析一下是不是用了HSRP,然后将假路由器 www.jb51.net priority为255,然后丢弃收到的所有数据包就能实现一个DOS攻击。

当然HSRP 也是一个网关,用中间人攻击也可用轻松实现攻击。

防范:

1采用强认证

key chain hsrp

key 1

key-string root

standby 10 authentication md5 key-chain hsrp

验证:

存在的问题:

这种方法对重放攻击是没有办法的 我们可以采取VLAN MAP和IOS ACL

限制只允许合法的HSRP协议,和端口安全等。

说明 由于我抓包软件的原因HSRP 的版本显示错误的 。本人由于水平有限难免出现错误希望朋友能指出错误

配置如下:https://www.jb51.net/hack/ftp://down1_user:jb51@files.jb51.net:81/201205/yuanma/HSRP0514_jb51.rar

版权声明

本文仅代表作者观点,不代表本站立场。

本文系作者授权发表,未经许可,不得转载。

本文地址:/websafe/anquanjiaocheng/147640.html