曾经遇过,差点抓狂,有装MSSQL的朋友,赶紧试一下,删除以下的组件.当然,前提是你要把自己的数据库搞定后再去删除,否则组件删除后很多功能不能用,为了安全,就得牺牲某些功能,当然,像我这类的,我除了把MSSQL导入后,基本上一年用不到两次,所以,我是会毫不犹豫地删除,嘿.

一, 将有安全问题的SQL过程删除.比较全面.一切为了安全!

删除了调用shell,注册表,COM组件的破坏权限

MS SQL SERVER2000

使用系统帐户登陆查询分析器

运行以下脚本

复制代码 代码如下:

use master

exec sp_dropextendedproc 'xp_cmdshell'

exec sp_dropextendedproc 'xp_enumgroups'

exec sp_dropextendedproc 'xp_loginconfig'

exec sp_dropextendedproc 'xp_enumerrorlogs'

exec sp_dropextendedproc 'xp_getfiledetails'

exec sp_dropextendedproc 'Sp_OACreate'

exec sp_dropextendedproc 'Sp_OADestroy'

exec sp_dropextendedproc 'Sp_OAGetErrorInfo'

exec sp_dropextendedproc 'Sp_OAGetProperty'

exec sp_dropextendedproc 'Sp_OAMethod'

exec sp_dropextendedproc 'Sp_OASetProperty'

exec sp_dropextendedproc 'Sp_OAStop'

exec sp_dropextendedproc 'xp_regaddmultistring'

exec sp_dropextendedproc 'xp_regdeletekey'

exec sp_dropextendedproc 'xp_regdeletevalue'

exec sp_dropextendedproc 'xp_regenumvalues'

exec sp_dropextendedproc 'xp_regremovemultistring'

exec sp_dropextendedproc 'xp_regwrite'

drop procedure sp_makewebtask

go

删除所有危险的扩展.

exec sp_dropextendedproc 'xp_cmdshell' [删除此项扩展后,将无法远程连接数据库]

以下3个存储过程会在SQL SERVER恢复备份时被使用,非必要请勿删除

#exec sp_dropextendedproc 'xp_dirtree' [删除此项扩展后,将无法新建或附加数据库]

#exec sp_dropextendedproc 'Xp_regread' [删除此项扩展后, 还原数据库辅助]

#exec sp_dropextendedproc 'xp_fixeddrives' [删除此项扩展后,将无法还原数据库]

恢复脚本

复制代码 代码如下:

use master

EXEC sp_addextendedproc xp_cmdshell ,@dllname ='xplog70.dll'

EXEC sp_addextendedproc xp_enumgroups ,@dllname ='xplog70.dll'

EXEC sp_addextendedproc xp_loginconfig ,@dllname ='xplog70.dll'

EXEC sp_addextendedproc xp_enumerrorlogs ,@dllname ='xpstar.dll'

EXEC sp_addextendedproc xp_getfiledetails ,@dllname ='xpstar.dll'

EXEC sp_addextendedproc Sp_OACreate ,@dllname ='odsole70.dll'

EXEC sp_addextendedproc Sp_OADestroy ,@dllname ='odsole70.dll'

EXEC sp_addextendedproc Sp_OAGetErrorInfo ,@dllname ='odsole70.dll'

EXEC sp_addextendedproc Sp_OAGetProperty ,@dllname ='odsole70.dll'

EXEC sp_addextendedproc Sp_OAMethod ,@dllname ='odsole70.dll'

EXEC sp_addextendedproc Sp_OASetProperty ,@dllname ='odsole70.dll'

EXEC sp_addextendedproc Sp_OAStop ,@dllname ='odsole70.dll'

EXEC sp_addextendedproc xp_regaddmultistring ,@dllname ='xpstar.dll'

EXEC sp_addextendedproc xp_regdeletekey ,@dllname ='xpstar.dll'

EXEC sp_addextendedproc xp_regdeletevalue ,@dllname ='xpstar.dll'

EXEC sp_addextendedproc xp_regenumvalues ,@dllname ='xpstar.dll'

EXEC sp_addextendedproc xp_regremovemultistring ,@dllname ='xpstar.dll'

EXEC sp_addextendedproc xp_regwrite ,@dllname ='xpstar.dll'

EXEC sp_addextendedproc xp_dirtree ,@dllname ='xpstar.dll'

EXEC sp_addextendedproc xp_regread ,@dllname ='xpstar.dll'

EXEC sp_addextendedproc xp_fixeddrives ,@dllname ='xpstar.dll'

go

全部复制到"SQL查询分析器"

点击菜单上的--"查询"--"执行",就会将有安全问题的SQL过程删除

二,SQL server 2000漏洞一直很多

前段时间我自己的服务器就出现了一个sql的临时储存过程漏洞

漏洞扩展:xp_dirtree储存过程

事前:最近发现一个漏洞是sql服务器造成的

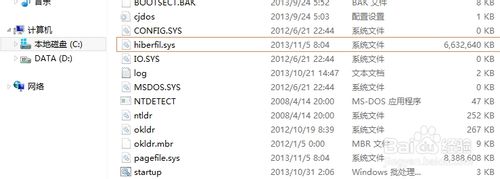

前几天正好没有什么事情,就用阿d的sql注入工具对自己服务器的网站进行注入,偶然发现了使用mssql的网站浸染可以利用sql注入的形式得到整个服务器上所有目录(我的服务器作了安全设置的)依然可以看见,然后在服务器上安装了一个抓包工具对sql server进行抓包发现,使用工具连接sql漏洞xp_dirtree读取目录,可获得整个服务器目录,如列出c盘目录他会把你c盘下的所有目录列出来,这样是很不安全的,目前是只可以查处目录上穿东西,大家可以设想一下,如果我随意修改一个boot.ini覆盖了c盘的boot.ini是一个什么概念,呵呵首先可以导致服务其瘫痪,无法读取系统

解决方案:删除xp_dirtree,命令是sp_dropextendedproc 'xp_dirtree'

删除了以上的那个组建您在使用阿d或者任何的sql注入工具都是白搭

在这里也给大家提供一些其他sql危险的储存过程

建议删除

[注意:所有删除sql储存过程的操作必须在mssql查询分析器里操作,下面哪些前面的是储存过程的名字后面是删除储存过程的命令]

先来列出危险的内置存储过程:

一, 将有安全问题的SQL过程删除.比较全面.一切为了安全!

删除了调用shell,注册表,COM组件的破坏权限

MS SQL SERVER2000

使用系统帐户登陆查询分析器

运行以下脚本

复制代码 代码如下:

use master

exec sp_dropextendedproc 'xp_cmdshell'

exec sp_dropextendedproc 'xp_enumgroups'

exec sp_dropextendedproc 'xp_loginconfig'

exec sp_dropextendedproc 'xp_enumerrorlogs'

exec sp_dropextendedproc 'xp_getfiledetails'

exec sp_dropextendedproc 'Sp_OACreate'

exec sp_dropextendedproc 'Sp_OADestroy'

exec sp_dropextendedproc 'Sp_OAGetErrorInfo'

exec sp_dropextendedproc 'Sp_OAGetProperty'

exec sp_dropextendedproc 'Sp_OAMethod'

exec sp_dropextendedproc 'Sp_OASetProperty'

exec sp_dropextendedproc 'Sp_OAStop'

exec sp_dropextendedproc 'xp_regaddmultistring'

exec sp_dropextendedproc 'xp_regdeletekey'

exec sp_dropextendedproc 'xp_regdeletevalue'

exec sp_dropextendedproc 'xp_regenumvalues'

exec sp_dropextendedproc 'xp_regremovemultistring'

exec sp_dropextendedproc 'xp_regwrite'

drop procedure sp_makewebtask

go

删除所有危险的扩展.

exec sp_dropextendedproc 'xp_cmdshell' [删除此项扩展后,将无法远程连接数据库]

以下3个存储过程会在SQL SERVER恢复备份时被使用,非必要请勿删除

#exec sp_dropextendedproc 'xp_dirtree' [删除此项扩展后,将无法新建或附加数据库]

#exec sp_dropextendedproc 'Xp_regread' [删除此项扩展后, 还原数据库辅助]

#exec sp_dropextendedproc 'xp_fixeddrives' [删除此项扩展后,将无法还原数据库]

恢复脚本

复制代码 代码如下:

use master

EXEC sp_addextendedproc xp_cmdshell ,@dllname ='xplog70.dll'

EXEC sp_addextendedproc xp_enumgroups ,@dllname ='xplog70.dll'

EXEC sp_addextendedproc xp_loginconfig ,@dllname ='xplog70.dll'

EXEC sp_addextendedproc xp_enumerrorlogs ,@dllname ='xpstar.dll'

EXEC sp_addextendedproc xp_getfiledetails ,@dllname ='xpstar.dll'

EXEC sp_addextendedproc Sp_OACreate ,@dllname ='odsole70.dll'

EXEC sp_addextendedproc Sp_OADestroy ,@dllname ='odsole70.dll'

EXEC sp_addextendedproc Sp_OAGetErrorInfo ,@dllname ='odsole70.dll'

EXEC sp_addextendedproc Sp_OAGetProperty ,@dllname ='odsole70.dll'

EXEC sp_addextendedproc Sp_OAMethod ,@dllname ='odsole70.dll'

EXEC sp_addextendedproc Sp_OASetProperty ,@dllname ='odsole70.dll'

EXEC sp_addextendedproc Sp_OAStop ,@dllname ='odsole70.dll'

EXEC sp_addextendedproc xp_regaddmultistring ,@dllname ='xpstar.dll'

EXEC sp_addextendedproc xp_regdeletekey ,@dllname ='xpstar.dll'

EXEC sp_addextendedproc xp_regdeletevalue ,@dllname ='xpstar.dll'

EXEC sp_addextendedproc xp_regenumvalues ,@dllname ='xpstar.dll'

EXEC sp_addextendedproc xp_regremovemultistring ,@dllname ='xpstar.dll'

EXEC sp_addextendedproc xp_regwrite ,@dllname ='xpstar.dll'

EXEC sp_addextendedproc xp_dirtree ,@dllname ='xpstar.dll'

EXEC sp_addextendedproc xp_regread ,@dllname ='xpstar.dll'

EXEC sp_addextendedproc xp_fixeddrives ,@dllname ='xpstar.dll'

go

全部复制到"SQL查询分析器"

点击菜单上的--"查询"--"执行",就会将有安全问题的SQL过程删除

二,SQL server 2000漏洞一直很多

前段时间我自己的服务器就出现了一个sql的临时储存过程漏洞

漏洞扩展:xp_dirtree储存过程

事前:最近发现一个漏洞是sql服务器造成的

前几天正好没有什么事情,就用阿d的sql注入工具对自己服务器的网站进行注入,偶然发现了使用mssql的网站浸染可以利用sql注入的形式得到整个服务器上所有目录(我的服务器作了安全设置的)依然可以看见,然后在服务器上安装了一个抓包工具对sql server进行抓包发现,使用工具连接sql漏洞xp_dirtree读取目录,可获得整个服务器目录,如列出c盘目录他会把你c盘下的所有目录列出来,这样是很不安全的,目前是只可以查处目录上穿东西,大家可以设想一下,如果我随意修改一个boot.ini覆盖了c盘的boot.ini是一个什么概念,呵呵首先可以导致服务其瘫痪,无法读取系统

解决方案:删除xp_dirtree,命令是sp_dropextendedproc 'xp_dirtree'

删除了以上的那个组建您在使用阿d或者任何的sql注入工具都是白搭

在这里也给大家提供一些其他sql危险的储存过程

建议删除

[注意:所有删除sql储存过程的操作必须在mssql查询分析器里操作,下面哪些前面的是储存过程的名字后面是删除储存过程的命令]

先来列出危险的内置存储过程:

| xp_cmdshell | sp_dropextendedproc 'xp_cmdshell' |

| xp_regaddmultistring | sp_dropextendedproc 'xp_regaddmultistring' |

| xp_regdeletekey | sp_dropextendedproc 'xp_regdeletekey' |

| xp_regdeletevalue | sp_dropextendedproc 'xp_regdeletevalue' |

| xp_regenumkeys | sp_dropextendedproc 'xp_regenumkeys' |

| xp_regenumvalues | sp_dropextendedproc 'xp_regenumvalues' |

| xp_regread | sp_dropextendedproc 'xp_regread' |

| xp_regremovemultistring | sp_dropextendedproc 'xp_regremovemultistring' |

| xp_regwrite | sp_dropextendedproc 'xp_regwrite' |

ActiveX脚本:

| sp_OACreate | sp_dropextendedproc 'sp_OACreate' |

| sp_OADestroy | sp_dropextendedproc 'sp_OADestroy' |

| sp_OAMethod | sp_dropextendedproc 'sp_OAMethod' |

| sp_OAGetProperty | sp_dropextendedproc 'sp_OAGetProperty' |

| sp_OAGetErrorInfo | sp_dropextendedproc 'sp_OAGetErrorInfo' |

| sp_OAStop | sp_dropextendedproc 'sp_OAStop' |

版权声明

本文仅代表作者观点,不代表本站立场。

本文系作者授权发表,未经许可,不得转载。

本文地址:/shujuku/MsSQL/99879.html